La seguridad informática es un tema de creciente importancia en la era digital en la que vivimos. De hecho, a medida que nuestra dependencia de los ordenadores y la tecnología continúa creciendo, también lo hacen las amenazas que acechan en línea.

En este caso, una nueva vulnerabilidad en las unidades centrales de procesamiento (CPU) de los ordenadores ha surgido como una seria preocupación en el mundo de la ciberseguridad.

Al parecer, esta falla, conocida como «Collide+Power» ha sido identificada por un equipo de investigadores de la Universidad Técnica TU de Graz en Austria y el Centro Helmholtz en Alemania.

Por ende, a lo largo de este artículo iremos analizando en detalle esta amenaza, sus implicaciones y cómo protegerse contra ella.

¿Qué es la vulnerabilidad «Collide+Power» que atenta la seguridad informática?

En “Reparación de Ordenadores” sabemos bien que la vulnerabilidad «Collide+Power» es un novedoso método que permite a los atacantes robar datos almacenados en la memoria de las CPU de los ordenadores.

De hecho, este método se basa en el análisis del consumo de energía de la CPU y se considera «casi imposible de mitigar» según los investigadores.

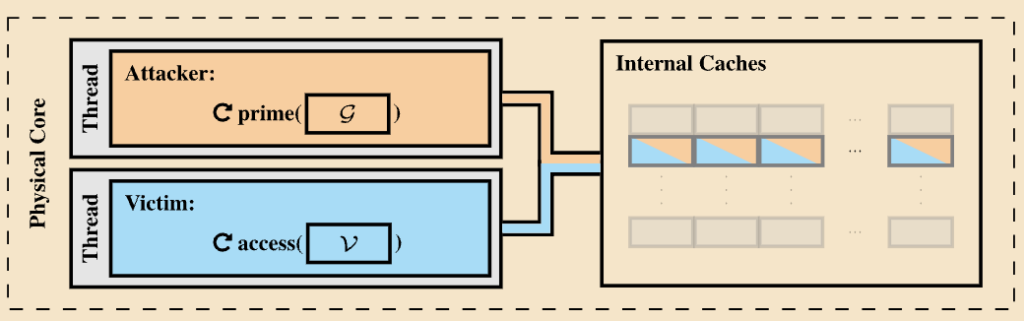

Por lo que se conoce, el ataque «Collide+Power» se lleva a cabo en dos fases:

- Primera fase: los atacantes almacenan un paquete de datos en un segmento del procesador.

- Segunda fase: utilizan un código malicioso para asegurarse de que su propio conjunto de datos se sobrescriba con los datos a los que apuntan. Esta sobrescritura de datos consume energía, y cuanto más diferentes sean los dos paquetes de datos, mayor será el consumo de energía.

Por consiguiente, este proceso se repite miles de veces, con paquetes de datos mínimamente diferentes en cada iteración. Es más, los atacantes pueden reconstruir el paquete de datos de la víctima utilizando los niveles ligeramente diferentes de consumo de energía que se producen.

Un riesgo para la eficiencia y la seguridad.

Los principales procesadores informáticos (CPU) están diseñados para ejecutar varias aplicaciones en paralelo, lo que mejora la eficiencia. Aún así, esta característica también introduce un riesgo significativo para la seguridad.

Por otro lado, aunque el consumo de energía de las CPU normalmente no puede leerse sin la autorización del administrador, los atacantes pueden sortear esta barrera de seguridad utilizando el método «Collide+Power«

Paralelamente, además de aumentar el consumo de energía, la sobrescritura de datos también provoca retrasos en los procesos de cálculo en la CPU atacada. Estos retrasos pueden utilizarse para deducir el consumo de energía y, por lo tanto, reconstruir los datos.

Alcance de la vulnerabilidad.

La gravedad de esta vulnerabilidad no debe subestimarse, ya que según Andreas Kogler, ingeniero del Instituto de Procesamiento Aplicado de la Información y Tecnologías de la Comunicación (IAIK) de la TU Graz, «todos los ordenadores con procesadores modernos se ven afectados por la vulnerabilidad de seguridad» asociada con el «Collide+Power»

No obstante ello, hay que reconocer que lo que hace que este riesgo sea aún más preocupante es que su solución es extremadamente difícil.

El tiempo que requiere un ataque «Collide+Power».

Expertos en informática sostienen que si bien un ataque «Collide+Power» es efectivo, actualmente requiere una considerable cantidad de tiempo debido a los numerosos procesos de sobrescritura.

Por tanto, el robo de datos utilizando este método puede tardar desde un mínimo de 16 horas hasta un máximo de un año por bit.

Ahora bien, es clave que sepas que los avances futuros en el desarrollo tecnológico podrían reducir significativamente el tiempo necesario para realizar estos ataques, con lo cual, esto convertiría a los ataques «Collide+Power» en un riesgo de seguridad mucho más relevante en nuestra vida cotidiana.

Respuesta de la industria.

Ante esta grave amenaza, los principales fabricantes de chips han sido informados sobre el riesgo que representa el método «Collide+Power«, es por ello que han adaptado sus directrices y medidas de seguridad en consecuencia para abordar esta vulnerabilidad y proteger a los usuarios.

Aunque esta vulnerabilidad representa un desafío importante, existen medidas que los usuarios pueden tomar para protegerse:

- Actualizaciones de seguridad: Mantener el sistema operativo y el software actualizados es fundamental. Las actualizaciones a menudo incluyen parches de seguridad que pueden ayudar a mitigar esta vulnerabilidad.

- Firewalls y antivirus: Utilizar firewalls y software antivirus confiables puede ayudar a detectar y prevenir ataques maliciosos.

- Concienciación sobre la seguridad: La educación y la concienciación sobre la seguridad son esenciales. Los usuarios deben ser conscientes de los riesgos y practicar la seguridad cibernética de manera responsable.

- Monitoreo de la actividad: Mantener un ojo en la actividad inusual en su sistema puede ayudar a detectar intrusiones tempranas.

La vulnerabilidad «Collide+Power» en las CPU de los ordenadores es una amenaza seria para la seguridad informática. Por ende, la seguridad en línea es un esfuerzo continuo y todos deben estar preparados para enfrentar las amenazas emergentes.

(S.M.C)

931 964 986

931 964 986 623 399 031

623 399 031